Uzbrukumi Latvijas lidostām, "Pasažieru vilcienam" un Rīgas domes Mājokļu un vides departamentam – tie ir tikai daži no kiberuzbrukumu piemēriem kopš Krievijas atkārtotā iebrukuma Ukrainā. 2022. gadā bija par 40% vairāk kiberuzbrukumu nekā 2021. gadā un valsts iestādēm uzbrukumu skaits dubultojās.

Tendence rāda, ka kiberuzbrukumu skaits turpina pieaugt arī 2023. gadā. Par laimi, valsts struktūru kiberaizsardzības sistēmas ar uzbrukumiem tiek galā labi.

Mērķēts arī pa Saeimu

Informācijas tehnoloģiju drošības incidentu novēršanas institūcijas ("Cert.lv") vadītāja Baiba Kaškina jau aprīlī norādīja, ka kopš kara sākuma kiberuzbrukumi mērķēti pa 23 ES dalībvalstīm. No visiem kiberuzbrukumiem 22% virzīti Polijas virzienā, bet 16% – Latvijas virzienā, kas bijis otrs lielākais uzbrukumu skaits. Kaimiņiem Igaunijai un Lietuvai nācies tikt galā ar 8% visu kiberuzbrukumu. Savukārt "Microsoft" apkopojumā Latvija ierindojusies 4. vietā ar 4% no kopējā kiberuzbrukumu skaita.

Arī Latvijas Valsts radio un televīzijas centra valdes priekšsēdētājs Ģirts Ozols "Latvijas Avīzei" atklāja, ka pērnais gads bijis intensīvākais aizsardzības gads ne tikai LVRTC pakalpojumu vēsturē, bet visā Latvijas kibertelpā, turklāt nekas nav beidzies. Pērnvasar ilgstoši uzbrukts arī pašam LVRTC. "Šī gada pirmajos četros mēnešos pret LVRTC aizsargājamajiem resursiem ticis īstenots tāds apjoms DDoS (piekļuves atteices) uzbrukumu, kas ir vairāk nekā puse no visa pagājušā gada DDoS uzbrukumu skaita. Jāuzsver, ka janvārī vien notikušo DDoS uzbrukumu skaits sasniedza pagājušā gada trīs mēnešu vidējos rādītājus.

Līdz jūlija vidum notikušo kiberuzbrukumu skaits sasniedzis jau 80% no pērn kopējā uzbrukumu skaita."

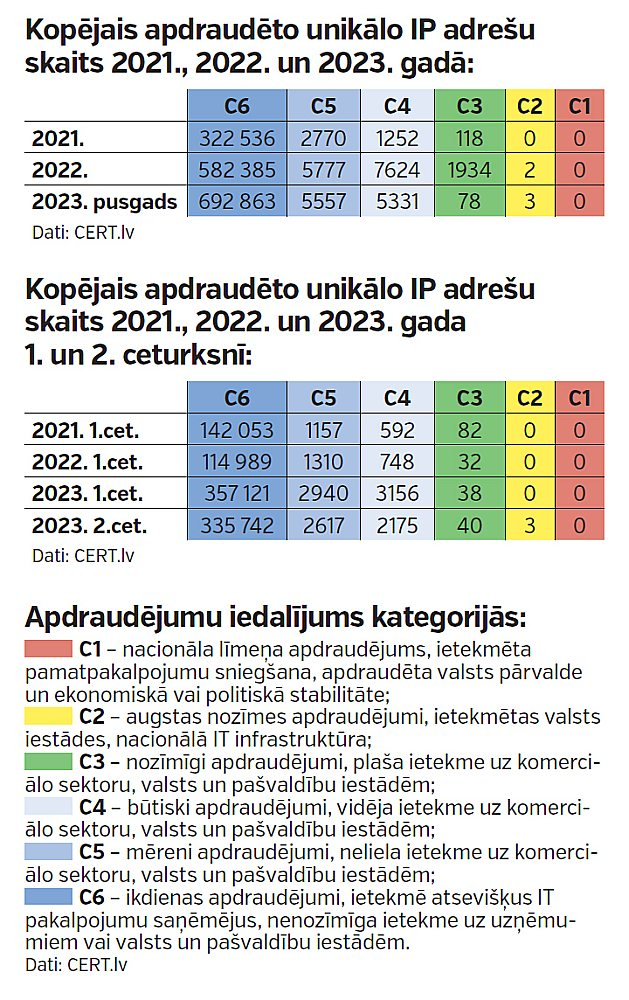

Jāpiebilst, ka, pēc "Cert.lv" datiem, šī gada 1. ceturksnī kopumā apdraudēti vairāk nekā 363 tūkstoši IP adrešu, kas ir vairāk nekā visā 2021. gadā kopā un trīsreiz vairāk nekā 2022. gada 1. ceturksnī. 2023. gada otrajā ceturksnī nākuši klāt vēl 335 tūkstoši apdraudējumu, tādējādi jau pusgadā apdraudējumu skaits krietni pārsniedzis visa 2022. gada rādītājus.

Savukārt "Tet" 2022. gadā konstatējis 4353 DDoS uzbrukumus sevis pārraudzītajiem servisiem, kas ir par 30% vairāk nekā gadu iepriekš. "Tet" valdes loceklis un galvenais tehnoloģiju direktors Dmitrijs Ņikitins norādīja, ka DDoS uzbrukumu skaits strauji pieaudzis tieši pēc šī gada 9. maija un viens no mērķiem bija CSDD. Tāpat apjomīgs uzbrukums augustā atvairīts Saeimai pēc tam, kad tā pasludināja Krieviju par terorismu atbalstošu valsti.

LVRTC pārraudzītajām sistēmām pērn katrs uzbrukums ilga vidēji 10 stundas, bet ilgākais uzbrukums bija 160 stundas. Šogad notikušais ilgākais uzbrukums pārsniedza pat divus mēnešus. Savukārt apjomīgākais uzbrukums bija 79 gigabitu sekundē (Gb/s). Visilgākie uzbrukumi pērn bija jūnijā un decembrī. Bet visapjomīgākie – augustā, novembrī un decembrī. Savukārt "Tet" atklāja, ka jaudīgākie uzbrukumi bija aprīlī (ar jaudu līdz 83 Gb/s) un augustā, kad izdevies apturēt 120 Gb/s jaudīgu uzbrukumu Saeimai. Skaitliski visvairāk uzbrukumu bija oktobra beigās un novembra sākumā.

Vervē gan brīvprātīgos, gan profesionālus hakerus

Kā "Latvijas Avīzei" pastāstīja "Cert.lv" kiberdrošības eksperts Gints Mālkalnietis, pēc kara sākuma īpaši pieaudzis jau minēto piekļuves atteices jeb DDoS uzbrukumu skaits, kas pirms tam bijis ļoti rets uzbrukumu veids un lielākoties vērsts finanšu institūciju virzienā vai kādu savstarpējo rēķinu kārtošanai jauniešu vidū, tostarp skolās un datorspēļu eksostēmā. Tieši tā – bieži vien varēja novērot situācijas, kad DDoS uzbrukuma autors esot kāds skolnieks no kādas ne pārāk atļautas interneta mājaslapas. Bet kopumā šis uzbrukumu veids bijis ļoti nepopulārs.

-11.6 °C

-11.6 °C